NGFW, Administración de API’s, Gestión de Vulnerabilidades, Control de Acceso, Usuarios Privilegiados

CyberArk Privileged Access Manager Server Control es una solución de administración de acceso privilegiado (PAM) basada en host completa y desarrollada que ofrece controles de acceso de usuario específicos, conexión de autenticación de UNIX a Active Directory e informes de actividad del usuario, tanto en entornos físicos como virtuales.

CyberArk Privileged Access Manager Server Control dota a su organización de soluciones de seguridad integrales sin impactos importantes en sus actividades de TI y de negocios diarias. Los beneficios de aprovechar identidades como el modelo central para su infraestructura de seguridad son significativos.

CyberArk Alero esta diseniado especificamente para proporcionar un acceso privilegiado seguro, facil y rapido para proveedores remotos que necesiten acceder a sistemas internos cruciales que son gestionados por CyberArk. Alero elimina la necesidad de clientes VPN, agentes de seguridad o constrasenias que pueden frustrar a los usuarios, aniadir riesgo y crear problemas administrativos. Alero integra acceso Xero Trust, autentificacion biometrica de multiples factores.

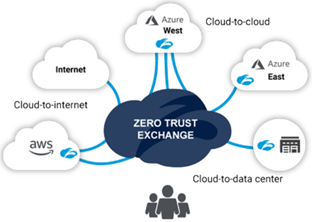

Zscaler Internet Access (ZIA) es la puerta de enlace segura de Internet y web que se ofrece como un servicio desde la nube. Esto es una vía de acceso segura a Internet. Por lo que Zcaler se convierte en un salto a Internet seguro, lo que asegura una conexión a Internet más segura y una experiencia más rápida. Las organizaciones pueden escalar fácilmente la protección a todas las oficinas o usuarios, independientemente de la ubicación, y minimizar la infraestructura de redes y dispositivos.

El perímetro de seguridad se extiende más allá de la compañía hasta cualquier lugar donde los usuarios se conecten, y donde se ejecuten las aplicaciones. Por lo que las arquitecturas de seguridad tradicionales se han vuelto menos relevantes para los flujos de trabajo actuales. Estas arquitecturas no se crearon para la nube y el mundo móvil.

Zscaler proporciona acceso sin problemas y de confianza cero a aplicaciones privadas que se ejecutan en la nube pública o dentro del centro de datos. Con ZPA, las aplicaciones nunca están expuestas a Internet, lo que las hace completamente invisibles para usuarios no autorizados. El servicio permite que las aplicaciones se conecten a los usuarios a través de una conectividad de adentro hacia afuera en lugar de extenderles la red. Los usuarios nunca se colocan en la red.

Zscaler Cloud Protection, elimina la complejidad operativa que conlleva el trabajo en la nube. La arquitectura de confianza cero reduce el riesgo empresarial al corregir automáticamente las brechas de seguridad, minimizar la superficie de ataque y eliminar el movimiento lateral de amenazas.

La administració de vulnerabilidades consiste en una práctica recurrente y cíclica sobre identificar, clasificar y mitigar las vulnerabilidades. Las organizaciones implementan soluciones de gestión de vulnerabilidades para evitar la explotación de debilidades en aplicaciones web, software y redes.

Nuestra Solución Provee

Casi el 80% de las aplicaciones escritas para la web contienen al menos una vulnerabilidad en la evaluación inicial. Las aplicaciones web y móviles representan más de un tercio de las infracciones de datos. Los ataques en la capa de aplicación están creciendo más del 25% anualmente.

Con su poderosa combinación de automatización, proceso y velocidad, Veracode integra sin problemas la seguridad de las aplicaciones en el ciclo de vida del software, eliminando de manera efectiva las vulnerabilidades durante el punto de menor costo en la cadena de desarrollo / implementación y bloqueando las amenazas durante la producción. Esta solución integral se gestiona a través de una plataforma centralizada y se deriva de una poderosa combinación de la mejor tecnología y expertos en seguridad de primer nivel que ofrecen orientación sobre remediación y orientación sobre los procesos.

Obtenga más información sobre cómo asegurar sus aplicaciones

En la economía de las aplicaciones, las empresas confían en las API para conectar sistemas, brindar mejores experiencias a los clientes y aprovechar nuevas oportunidades. Lo que significa que la creación y administración eficientes de API es fundamental.

La creación rápida de una API es excelente, pero si la API no hace cumplir la seguridad, es un riesgo. Un enfoque común es asignar usuarios a una o más funciones y luego otorgar seguridad a esas funciones. El sistema debe ser capaz de definir control de acceso a esos roles en varios niveles.

Con CA API Management, puede exponer sus API de forma segura y cobrar por el acceso, abrir los datos a nuevos socios o consumidores y maximizar sus programas digitales a través de la supervisión y el análisis de la API

Breaking Point es una solución revolucionaria para generar aplicaciones con estado y tráfico malintencionado, para simular millones de entornos de usuario final del mundo real a fin de probar y validar una infraestructura, un solo dispositivo o un sistema completo.

Es una plataforma integral de pruebas de aplicaciones y de seguridad que simula más de 3,000 protocolos de aplicación de la vida real. Proporciona todos los tipos de tráfico de manera simultánea desde un solo puerto, incluyendo tráfico legítimo, DDoS y malware.

Perfect Storm admite software de BreakingPoint e IxLoad con una plataforma unificada de pruebas de aplicaciones y seguridad. Le permite evaluar dispositivos de seguridad con conocimiento de contenido de la próxima generación e implementar servicios de convergencia múltiple.

La seguridad significa ver mas allá de la superficie. Recopile datos de aplicaciones en tiempo real para brindar perspectivas accionables en las actividades de la red.

Alimentación continua de datos en tiempo real para garantizar la aplicación actual y la inteligencia de amenazas en todo momento.

Con Threat Armor puede protegerse de las mutaciones de Malware de Zero Day. Elimina un 30% de los intentos de conexión que generan alertas y brinda 15 veces la rentabilidad de la inversión en un solo año. Ofrece registros dentro y fuera del paquete respecto a las conexiones o los eentos de sistema bloqueados.